Една от най-пренебрегваните заплахи за сигурността на компанията е нещо, което служителите харчат 40% от будните им часове правейки. Тъй като организациите се радват на предимствата на все по-хибридна работна сила, твърде много са направили този ключов контрол върху начина, по който потребителите и служителите взаимодействат с външни системи. Сърфирането в мрежата е свързано със значителен, често пренебрегван риск.

Когато посещавате уеб страница или приложение, браузърът на вашето устройство зарежда код от отдалечен сървър. От гледна точка на нулево доверие, предположението за легитимността на този сървър поражда сериозни опасения. Традиционната защита на браузъра, като напр Защитени уеб портали (SWG) фокусиран върху опит за проверка на уеб страница чрез предварително изграден списък от подозрителни връзки; този подход без контекст възпрепятстваше истинските заявки и често напълно пропускаше нови атаки.

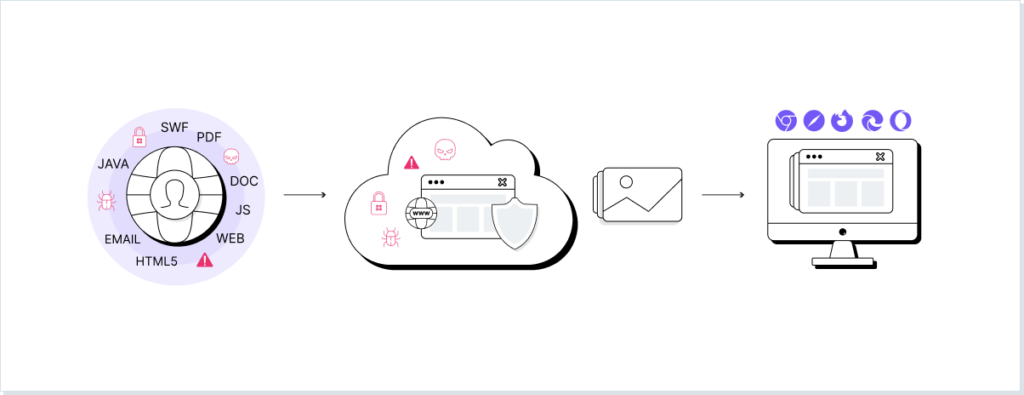

преди десетилетие, техники като отдалечена изолация на браузъра са въведени като следващото поколение защита на браузъра. Това, което прави отдалечената изолация на браузъра, е да зареди и провери кода на сайта, преди да достигне до браузъра. Предлагайки повече контекстуална защита, този подход физически изолира устройството от твърдо кодирани заплахи.

По-долу разглеждаме по-отблизо заплахите, от които изолацията на браузъра защитава, и защо организациите я използват. Питаме дали предлага адекватна защита в развиваща се среда на заплахи, която изисква безпроблемна сигурност в цялата организация и преглед на по-модерни и ефективни технологии за сигурност, за да се изправи пред рисковете при сърфиране.

От кои заплахи защитава изолацията на браузъра?

Изолацията на браузъра предпазва от опортюнистични събития, свързани със сигурността. По-долу са 6-те основни уязвимости, пред които са изправени незащитените крайни потребители:

- Злоупотреба. Тази атака е съсредоточена около легитимни рекламни мрежи. За истинските оператори на сайтове – и техния рекламен мениджър от трета страна – тези реклами изглеждат напълно нормални. Престъпните оператори на тези реклами обаче са включили няколко реда злонамерен код. Когато незащитен браузър зареди заразена страница – която може да бъде всяка реклама на всеки сайт – една инструкция се зарежда на вашето устройство, свързвайки го с командния и контролен сървър на престъпника. От тук C2 сървърът може бързо и тихо да изтегли всичко във фонов режим.

- Drive-by изтегляния. Тази широка категория атаки описва прикрит процес на инсталиране на зловреден софтуер. Независимо дали просто зареждате уеб страница с неотстранена уязвимост на браузъра или инсталирате оригинален софтуер със злонамерен софтуер, пакетиран в зареждащия модул, изтеглянията по пътя се възползват от всеки малък пропуск.

- Пренасочване на атаки. Когато имейл, популяризиращ големи отстъпки за дадена марка, отскочи в нечия входяща кутия, потребител, загрижен за сигурността, ще задържи курсора на мишката върху връзката, за да провери нейната валидност. Виждайки URL адреса, започващ с адреса на сайта на марката, те приемат, че всичко е наред. URL адресите за пренасочване обаче позволяват сайтът на атакуващия да бъде вкаран нелегално на адрес, който първоначално изглежда легитимен. Тази техника е открита в близо 7,000 фишинг имейла, маскирани като American Express и Snapchat през 3-те месеца между май и юли 2022 г.

- Щракване. Класическата уязвимост, която позволява на потребителя да бъде измамен да кликне върху всяка нежелана връзка. Изобилстват фалшиви бутони „изтегляне“ и затваряне на реклама, които подмамват потребителите да генерират фалшиви рекламни приходи и дори да инициират изтегляне на зловреден софтуер.

- Атаки на браузъра по пътя. Разположен между сървъра на сайта и вашия собствен браузър, нападател на пътя може да открадне вашите бисквитки или да използва HTTP връзката, за да събере идентификационни данни за вход и дори да промени уеб съдържанието, което преглеждате.

- Скриптове между сайтове: Това вижда нападател да инжектира код в легитимен уебсайт; полезният товар, за който се изпуска, когато жертвата зареди уебсайта. Подобно по стил на атаката с пренасочване, някои междусайтови скриптове добавят зловреден код в края на доверен URL адрес. Когато уеб браузърът на жертвата зареди това, нападателят може да открадне идентификационни данни за вход и други.

Как работи изолацията на браузъра?

Технологията за изолиране на браузъра отдалечава уеб страниците от собствения браузър на потребителя. Това може да приеме няколко различни форми (вижте типовете изолация на браузъра по-долу), но всички работят на една и съща обща предпоставка. Първо, дейностите по сърфиране на уеб потребител се извършват в изолирана среда. Това може да бъде сървър, контролиран и поддържан от облачен доставчик, или пясъчна среда в собствения компютър на крайния потребител. Оттам поведението на сърфиране се предава обратно към устройството на потребителя, както и заявените от тях уеб страници (или техни симулации). Когато потребителят изпрати формуляр, поиска изтегляне или щракне върху връзка, заявката първо се предава на този изолиран контейнер, където се извършва и оценява за злонамерен софтуер.

Например, потребител е сърфирал в невинно изглеждащ сайт, съдържащ информация за предстоящо събитие в индустрията. Неизвестно за тях обаче, кампания за злоупотреба е насочена точно към тази страница. Докато незащитен потребител рискува автоматично изтегляне на злонамерен софтуер, изолираният контейнер защитава потребителя от всеки опит да бъде изпратен до неразпознат команден и контролен сървър, като напълно деактивира атаката. Този сървър или пясъчник работи на непостоянна основа, като се нулира или изтрива всеки път, когато потребителят затвори сесията или браузърът изтече. Това елиминира риска от междусайтови скриптове и други атаки, базирани на JavaScript, премахвайки ги от притесненията на отделния служител и помагайки за изолирането на уеб браузърите от по-широката повърхност за атака на компанията.

Защо организациите използват изолация на браузъра?

Скорошно проучване на Gartner установи това 82% от респондентите, водещи в индустрията в цялата финансова, HR и правна индустрия ще продължи да поддържа дистанционна работа. С традиционната сигурност на периметъра, която сега е разпръсната в стотици различни помещения, спираловидните разходи за нарушаване на данните доказват необходимостта от по-добра дистанционна защита.

Традиционната опция за защита срещу уеб базиран зловреден софтуер включва инструменти като защитения уеб портал (SWG). Това решение за мрежова сигурност действа като прокси между крайния потребител и страницата, към която се опитва да се свърже. За съжаление SWG не успяват динамично да идентифицират – и следователно да защитят от – злонамерени страници в реално време. Много уеб проксита и подобни инструменти страдат от слепота на контекста на сесията на сърфиране, като същевременно пропускат фините детайли между истинските уеб дестинации и злонамерените екземпляри. Широката гама от използвани подходи доведе до това, че решенията за уеб браузъри започват да страдат от раздуването на технологичния стек. Освен това, тези сложни подходи все още могат да пропуснат експлойти от нулевия ден, като същевременно ненужно блокират потребителите от сайтове и по този начин сриват производителността.

Изолацията на уеб браузъра дистанцира вътрешните мрежи от всякакви заплахи. Това улеснява както производителността на служителите – така и тяхната безопасност.

Видове изолация на браузъра

Има три широки категории техники за изолиране на браузъра.

#1. Отдалечена изолация на браузъра

Отдалечената изолация на браузъра разчита на това, че поведението на крайния потребител при сърфиране се предава поточно към изолиран облачен сървър. Има три различни форми на отдалечена изолация, всяка от които изпраща съдържание към устройството на потребителя в различна форма. Първият е методът „натискане на пиксели“. Това вижда облачен сървър да зарежда кода на уеб страницата, докато предава поточно видео или последователни изображения на дейностите на потребителя при сърфиране към устройството на крайния потребител.

Пренаписването на DOM, от друга страна, вижда как сървърът зарежда уеб страницата и след това активно я пренаписва, за да премахне всеки злонамерен HTML или JavaScript. След като съдържанието бъде декларирано, то се изпраща до устройството на крайния потребител, за да бъде заредено втори път от браузъра и показано.

Последният метод включва подобен процес, при който уеб страницата се зарежда дистанционно, но съдържанието не се пренаписва широко. Вместо това потребителят получава представяне на уеб страницата във векторен графичен формат, след като целият код е изпълнен.

По принцип отдалечената изолация на браузъра почти винаги въвежда латентност в процеса на сърфиране.

#2. Локална изолация на браузъра

Изолацията на локалния браузър работи по подобен начин на изолацията на отдалечен браузър. Въпреки това, за да се намали забавянето, отдалеченият облачен сървър се заменя със сървър, хостван във вътрешната мрежа на организацията.

Изолацията на уеб браузъра трябва почти винаги да се извършва в рамките на съществуващите процедури на защитната стена на организацията, вместо извън нея, както се случва чрез процеса на отдалечена изолация. Тази техника може да работи добре за организации с най-висока поверителност, въпреки че не се прилага толкова добре за отдалечена работна сила, благодарение на скъпите хардуерни изисквания на локалните сървъри. Освен това, въпреки че потребителите са в безопасност със знанието, че тяхното сърфиране няма да изложи отделни устройства, съществува риск вътрешната мрежа да бъде ударена от особено неприятна заплаха от обществения интернет.

#3. Изолация на браузъра от страна на клиента

Изолацията на браузъра от страна на клиента е драстично различна от изолацията на отдалечен браузър. Работейки под същия етос за виртуализация на браузъра, той не разчита на външен сървър, а вместо това работи на самото устройство на потребителя. Аспектът на изолация идва от една от двете техники: виртуализация или пясъчник.

Виртуализацията описва процеса на разделяне на един компютър на множество – отделни – виртуални машини. Точно под операционната система на компютъра се намира хипервайзорът, който може да се използва за разделяне на ресурсите на хардуера между хост устройството и всички системи за гости. Това, което се случва в една виртуална машина, трябва – теоретично – да бъде изолирано само от това. Използвайки една виртуална машина за зареждане на уеб страници, хост компютърът е защитен от най-често срещаните заплахи за уеб браузъра.

Sandboxing има няколко прилики с виртуализацията, предлагайки ограничена виртуална среда, в която могат да се изпълняват приложения. Няма обаче създаване на напълно отделна система. Вместо това пясъчникът е контейнер, който може да бъде поставен около приложение, работещо на операционната система. Основното предимство на това е, че – всеки път, когато пясъчна кутия е затворена – всички събития остават незапазени и следователно се отхвърлят.

Следващото поколение защита на браузъра започва с LayerX

Изолацията на браузъра не работи върху огромната сигурност, която някога е обещавала. Значителното въздействие на решението върху потребителското изживяване доведе до спорадична употреба, като организациите се опитват да разчитат на неравномерна защита, тъй като служителите просто избират по-малко натоварващо изживяване в браузъра.

Алтернативите също не са много по-добри: Cloud Access Security Brokers (CASB) отдавна са решението на индустрията за уязвимостта на браузъра. Въпреки това, спазването на правилата, наложено от CASB, се прилага само за санкционирани приложения и е силно зависимо от API на всяко приложение. Техните изисквания за интеграция помогнаха за създаването на сложна, скъпа и по-малко ефективна форма на управление на сигурността.

LayerX е първото решение, което дава приоритет на простотата. Той предоставя еднакво всички предимства на отдалечената изолация на браузъра, позволявайки управление в реално време на използването на мрежата, фишинг и защита от зловреден софтуер, като същевременно не пречи на вашите служители. Изхвърляйки широкомащабни инфраструктурни промени, решението на LayerX работи, за да отговори на нуждите за сигурност на вашата организация – а не обратното.