Ang isa sa mga pinakanapapansin na banta sa seguridad ng kumpanya ay isang bagay na ginagastos ng mga empleyado 40% ng kanilang mga oras ng paggising ginagawa. Sa mga organisasyong tinatangkilik ang mga benepisyo ng isang lalong hybrid na workforce, napakarami ang gumawa ng pangunahing pangangasiwa na ito sa kung paano nakikipag-ugnayan ang mga user at empleyado sa mga external na system. Ang pag-browse sa web ay may malaking, madalas na hindi pinapansin na panganib.

Kapag bumibisita sa isang web page o app, naglo-load ang browser ng iyong device ng code mula sa isang malayuang server. Mula sa isang zero-trust na pananaw, ang pag-aakala ng pagiging lehitimo ng server na ito ay nagdudulot ng mga seryosong alalahanin. Tradisyonal na proteksyon ng browser tulad ng Mga Secure na Web Gateway (SWGs) nakatutok sa pagsubok na i-verify ang isang webpage sa pamamagitan ng isang paunang binuo na listahan ng mga kahina-hinalang link; ang walang kontekstong diskarte na ito ay humadlang sa mga tunay na kahilingan at kadalasang ganap na hindi nakuha ang mga bagong pag-atake.

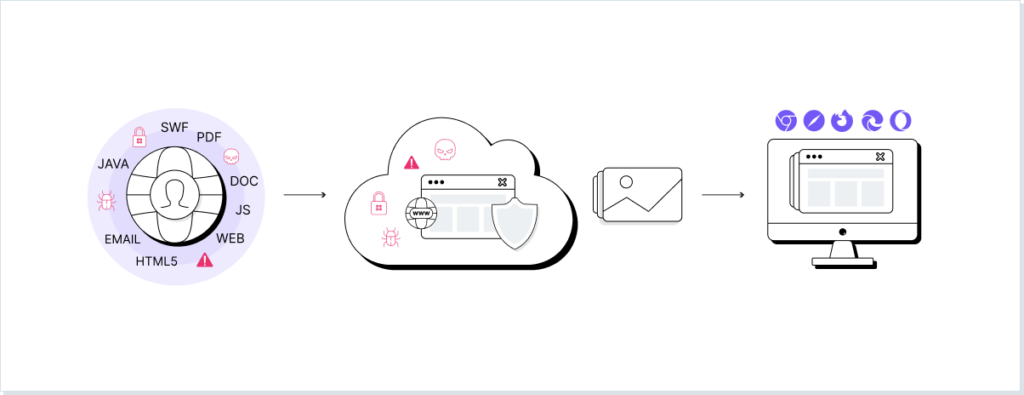

Isang dekada na ang nakalipas, mga pamamaraan tulad ng remote browser isolation ay ipinakilala bilang susunod na henerasyon ng proteksyon ng browser. Ang ginagawa ng remote browser isolation ay ang pag-load at pag-verify ng site code bago ito makarating sa browser. Nag-aalok ng higit pang proteksyon sa konteksto, pisikal na inihihiwalay ng diskarteng ito ang isang device mula sa mga banta sa hard-coded.

Sa ibaba, susuriin naming mabuti ang mga banta na pinoprotektahan ng paghihiwalay ng browser, at kung bakit ginagamit ito ng mga organisasyon. Tinatanong namin kung nag-aalok ito ng sapat na proteksyon sa isang umuusbong na tanawin ng pagbabanta na nangangailangan ng tuluy-tuloy, seguridad sa buong organisasyon at suriin ang mas moderno at epektibong mga teknolohiya sa seguridad upang harapin ang mga panganib sa pagba-browse.

Aling mga Banta ang Pinoprotektahan ng Paghihiwalay ng Browser?

Pinoprotektahan ng paghihiwalay ng browser laban sa mga oportunistang kaganapan sa seguridad. Nasa ibaba ang 6 na pangunahing kahinaan na kinakaharap ng mga hindi protektadong end-user:

- Malvertising. Ang pag-atakeng ito ay nakasentro sa mga lehitimong advert network. Para sa mga tunay na operator ng site – at ang kanilang third-party na ad manager – ang mga ad na ito ay mukhang ganap na normal. Gayunpaman, ang mga kriminal na operator ng mga ad na ito ay nagsama ng ilang linya ng malisyosong code. Kapag ang isang hindi protektadong browser ay nag-load ng isang nahawaang pahina – na maaaring maging anumang ad sa anumang site – isang pagtuturo ang nilo-load sa iyong device, na ikinokonekta ito sa command at control server ng kriminal. Mula dito, ang C2 server ay maaaring mabilis at tahimik na mag-download ng anuman sa background.

- Drive-by na mga pag-download. Inilalarawan ng malawak na kategoryang ito ng pag-atake ang isang patagong proseso ng pag-install ng malware. Naglo-load ka man ng isang webpage na may hindi na-patch na kahinaan sa browser, o nag-i-install ng isang tunay na piraso ng software na may malware na naka-bundle sa loader, sinasamantala ng mga drive-by na pag-download ang anumang maliit na pangangasiwa.

- I-redirect ang mga pag-atake. Kapag ang isang email na nagpo-promote ng mga malalaking diskwento sa isang brand ay tumalbog sa inbox ng isang tao, isang user na may pag-iisip sa seguridad ang mag-hover sa link upang suriin ang bisa nito. Nakikita ang URL na nagsisimula sa sariling address ng site ng brand, ipinapalagay nilang maayos ang lahat. Gayunpaman, pinapayagan ng mga redirect URL na maipuslit ang site ng umaatake sa isang address na unang lumalabas na lehitimo. Ang diskarteng ito ay natagpuan sa halos 7,000 phishing email na nagpapanggap bilang American Express at Snapchat sa loob ng 3 buwan sa pagitan ng Mayo at Hulyo 2022.

- Click-jacking. Ang klasikong kahinaan na nagbibigay-daan sa isang user na malinlang sa pag-click sa anumang hindi sinasadyang link. Napakarami ng mga pekeng 'download' at close ad na button, na nanlilinlang sa mga user na makabuo ng pekeng kita ng ad at maging sa pagsisimula ng pag-download ng malware.

- Mga pag-atake sa on-path na browser. Nakaupo sa pagitan ng server ng site at ng iyong sariling browser, maaaring nakawin ng isang on-path attacker ang iyong cookies o pagsamantalahan ang koneksyon sa HTTP upang mangolekta ng mga kredensyal sa pag-log in, at kahit na baguhin ang nilalaman ng web na iyong tinitingnan.

- Cross-site na scripting: Nakikita nito ang isang attacker na nag-inject ng code sa isang lehitimong website; ang payload na kung saan ay ibinabagsak kapag nag-load ang biktima sa website. Katulad ng istilo sa pag-atake sa pag-redirect, ang ilang cross-site na scripting ay nagdaragdag ng malisyosong code sa dulo ng isang pinagkakatiwalaang URL. Kapag na-load ito ng web browser ng biktima, nagagawa ng isang attacker na magnakaw ng mga kredensyal sa pag-log in at higit pa.

Paano Gumagana ang Paghihiwalay ng Browser?

Idinidistansya ng teknolohiya ng paghihiwalay ng browser ang mga webpage mula sa sariling browser ng user. Maaaring tumagal ito ng iba't ibang anyo (tingnan ang mga uri ng paghihiwalay ng browser sa ibaba), ngunit gumagana ang lahat sa parehong pangkalahatang premise. Una, ang mga aktibidad sa pagba-browse ng isang web user ay isinasagawa sa isang nakahiwalay na setting. Ito ay maaaring isang server, na kinokontrol at pinananatili ng isang cloud vendor, o isang sandbox sa loob ng sariling computer ng end-user. Mula doon, ang gawi sa pagba-browse ay ipinadala pabalik sa device ng user, pati na rin ang kanilang mga hiniling na web page (o mga simulation nito). Kapag ang user ay nagsumite ng isang form, humiling ng pag-download, o nag-click sa isang link, ang kahilingan ay unang ipinadala sa nakahiwalay na lalagyan na ito, kung saan ito isinasagawa at tinasa para sa malware.

Halimbawa, ang isang user ay nag-surf sa isang inosenteng mukhang site, na may hawak na impormasyon sa isang paparating na kaganapan sa industriya. Gayunpaman, lingid sa kanilang kaalaman, tina-target ng isang malvertisement campaign ang eksaktong page na ito. Habang ang isang hindi protektadong user ay nanganganib sa isang awtomatikong pag-download ng malware, pinoprotektahan ng nakahiwalay na lalagyan ang user mula sa anumang pagtatangka na ipadala sila sa isang hindi nakikilalang command at control server, na ganap na hindi pinapagana ang pag-atake. Gumagana ang server o sandbox na ito sa isang hindi tuluy-tuloy na batayan, nire-reset o tinatanggal sa tuwing isasara ng user ang session, o nag-time out ang browser. Pinawawalang-bisa nito ang panganib ng cross-site na scripting at iba pang mga pag-atake na nakabatay sa JavaScript, inaalis ang mga ito sa mga alalahanin ng indibidwal na empleyado, at tumutulong na i-seal ang mga web browser mula sa mas malawak na pag-atake ng kumpanya.

Bakit Gumagamit ang Mga Organisasyon ng Browser Isolation?

Nalaman iyon ng kamakailang survey ni Gartner 82% ng mga tumutugon na nangunguna sa industriya sa buong industriya ng pananalapi, HR, at legal ay patuloy na sumusuporta sa malayuang pagtatrabaho. Sa tradisyunal na perimeter security na nakakalat na ngayon sa daan-daang iba't ibang lugar, ang mga pagtaas ng mga gastos sa paglabag sa data ay nagpapatunay ng pangangailangan para sa mas mahusay na malayuang proteksyon.

Ang tradisyonal na opsyon para sa pagprotekta laban sa web-based na malware ay may kasamang mga tool tulad ng secure web gateway (SWG). Ang solusyon sa seguridad ng network na ito ay nagsisilbing proxy sa pagitan ng end-user at ng page na sinusubukan nilang kumonekta. Sa kasamaang palad, nabigo ang mga SWG na dynamic na tukuyin - at samakatuwid ay nagpoprotekta mula sa - mga nakakahamak na pahina sa real time. Maraming mga web proxy at katulad na mga tool ang dumaranas ng pagkabulag sa konteksto ng session ng pag-browse, habang nawawala ang mga magagandang detalye sa pagitan ng mga tunay na destinasyon sa web at mga nakakahamak na pagkakataon. Ang malawak na hanay ng mga diskarte na ginamit ay nakakita ng mga solusyon sa web browser na nagsimulang magdusa mula sa tech stack bloat. Higit pa rito, ang mga kumplikadong diskarte na ito ay maaari pa ring makaligtaan ng mga zero-day na pagsasamantala, habang hindi kinakailangang hinaharangan ang mga user mula sa mga site at sa gayon ay bumabagsak sa pagiging produktibo.

Ang paghihiwalay ng web browser ay naglalayo sa mga panloob na network mula sa anumang banta. Pinapadali nito ang pagiging produktibo ng mga empleyado - at ang kanilang kaligtasan.

Mga Uri ng Paghihiwalay ng Browser

Mayroong tatlong malawak na kategorya ng mga diskarte sa paghihiwalay ng browser.

#1. Remote browser na paghihiwalay

Ang remote na paghihiwalay ng browser ay umaasa sa gawi sa pagba-browse ng end-user na ini-stream sa isang nakahiwalay na cloud server. Mayroong tatlong magkakaibang anyo ng malayuang paghihiwalay, ang bawat isa ay nagpapadala ng nilalaman sa device ng user sa iba't ibang anyo. Ang una ay ang 'pixel pushing' na paraan. Nakikita nitong nilo-load ng cloud server ang webpage code, habang nagsi-stream ng video o mga sunud-sunod na larawan ng mga aktibidad sa pagba-browse ng user sa device ng end-user.

Ang muling pagsulat ng DOM, sa kabilang banda, ay nakikita ng server na naglo-load ng webpage, at pagkatapos ay aktibong muling isulat ito upang maalis ang anumang nakakahamak na HTML o JavaScript. Kapag na-declaw na ang content, ipapadala ito sa device ng end-user para i-load sa pangalawang pagkakataon ng browser at ipapakita.

Ang pangwakas na paraan ay nagsasangkot ng isang katulad na proseso, kung saan ang webpage ay na-load nang malayuan, ngunit ang nilalaman ay hindi malawakang muling isinulat. Sa halip, ang user ay tumatanggap ng representasyon ng web page sa vector graphic na format pagkatapos maisagawa ang lahat ng code.

Sa pangunahin, ang remote browser isolation ay halos palaging nagpapakilala ng latency sa proseso ng pagba-browse.

#2. Pagbukod ng browser sa nasasakupan

Gumagana ang on-premises browser isolation sa isang katulad na paraan sa remote browser isolation. Gayunpaman, upang mabawasan ang latency, ang malayong cloud server ay pinapalitan ng isang server na naka-host sa loob ng panloob na network ng organisasyon.

Ang paghihiwalay ng web browser ay dapat na halos palaging nangyayari sa loob ng umiiral na mga pamamaraan ng firewall ng organisasyon, sa halip na sa labas nito, tulad ng nangyayari sa pamamagitan ng remote na proseso ng paghihiwalay. Maaaring gumana nang maayos ang diskarteng ito para sa mga organisasyong may pinakamataas na privacy, bagaman hindi gaanong nalalapat sa mga remote workforce salamat sa mahal na hardware na hinihingi ng mga nasa nasasakupang server. Higit pa rito, habang ang mga user ay ligtas sa kaalaman na ang kanilang pagba-browse ay hindi maglalantad ng mga indibidwal na device, may panganib na ang panloob na network ay matamaan ng isang partikular na masamang banta mula sa pampublikong internet.

#3. Paghihiwalay ng browser sa panig ng kliyente

Ang Client-side browser isolation ay lubhang naiiba sa remote browser isolation. Gumagana sa ilalim ng parehong etos ng virtualization ng browser, hindi ito umaasa sa isang panlabas na server ngunit sa halip ay gumagana sa mismong device ng user. Ang aspeto ng paghihiwalay ay nagmumula sa isa sa dalawang diskarte: virtualization, o sandboxing.

Inilalarawan ng virtualization ang proseso ng paghahati ng isang computer sa maramihang – hiwalay – virtual machine. Nasa ibaba lamang ng operating system ng isang computer ang hypervisor, na maaaring gamitin upang hatiin ang mga mapagkukunan ng hardware sa pagitan ng host device at anumang mga guest system. Kung ano ang mangyayari sa isang virtual machine ay dapat - ayon sa teorya - ihiwalay sa ganoon lang. Sa pamamagitan ng paggamit ng isang virtual machine upang mag-load ng mga web page, ang host computer ay pinananatiling ligtas mula sa mga pinakakaraniwang banta sa web browser.

Ang Sandboxing ay mayroong ilang pagkakatulad sa virtualization, na nag-aalok ng isang nakapaloob na virtual na kapaligiran kung saan maaaring tumakbo ang mga application. Gayunpaman, walang paglikha ng isang ganap na hiwalay na sistema. Sa halip, ang sandbox ay isang lalagyan na maaaring ilagay sa paligid ng isang application na tumatakbo sa operating system. Ang pangunahing pakinabang nito ay na – sa tuwing isasara ang sandbox – ang lahat ng mga kaganapan ay nananatiling hindi nai-save, at samakatuwid ay itinatapon.

Ang susunod na henerasyon ng seguridad ng browser ay nagsisimula sa LayerX

Hindi naghahatid ang paghihiwalay ng browser sa malawak na seguridad na minsang ipinangako nito. Ang makabuluhang epekto ng solusyon sa karanasan ng user ay nagresulta sa kalat-kalat na paggamit, na ang mga organisasyon ay sumusubok na umasa sa tagpi-tagpi na proteksyon habang pinipili lang ng mga empleyado ang hindi gaanong mabigat na karanasan sa browser.

Ang mga alternatibo ay hindi rin mas mahusay: Ang Cloud Access Security Brokers (CASBs) ay matagal nang naging solusyon ng industriya sa kahinaan ng browser. Gayunpaman, ang pagsunod sa patakarang ipinapatupad ng mga CASB ay nalalapat lamang sa mga sanction na application, at lubos na nakadepende sa API ng bawat app. Ang kanilang mga kinakailangan sa pagsasama ay nakatulong na lumikha ng isang kumplikado, magastos, at hindi gaanong mahusay na paraan ng pamamahala ng seguridad.

Ang LayerX ay ang unang solusyon upang unahin ang pagiging simple. Ito ay pare-parehong naghahatid ng bawat lakas ng malayuang paghihiwalay ng browser, na nagbibigay-daan sa real-time na pamamahala sa paggamit ng web, phishing, at proteksyon ng malware, habang hindi nakakasagabal sa paraan ng iyong mga empleyado. Itapon ang malakihang pagbabago sa imprastraktura, ang solusyon ng LayerX ay gumagana upang maabot ang mga pangangailangan sa seguridad ng iyong organisasyon – hindi ang kabaligtaran.