Jedna od najzanemarenijih prijetnji sigurnosti tvrtke je nešto što zaposlenici troše 40% svojih budnih sati rade. S organizacijama koje uživaju u prednostima sve hibridnije radne snage, previše ih je napravilo ovaj ključni nadzor nad načinom na koji korisnici i zaposlenici komuniciraju s vanjskim sustavima. Pregledavanje weba dolazi s velikim rizikom koji se često zanemaruje.

Prilikom posjete web stranici ili aplikaciji, preglednik vašeg uređaja učitava kod s udaljenog poslužitelja. Iz perspektive nultog povjerenja, pretpostavka o legitimnosti ovog poslužitelja izaziva ozbiljnu zabrinutost. Tradicionalna zaštita preglednika kao što je Sigurni web pristupnici (SWG) usredotočen na pokušaj provjere web stranice putem unaprijed izgrađenog popisa sumnjivih poveznica; ovaj pristup bez konteksta sprječavao je istinske zahtjeve i često potpuno promašivao nove napade.

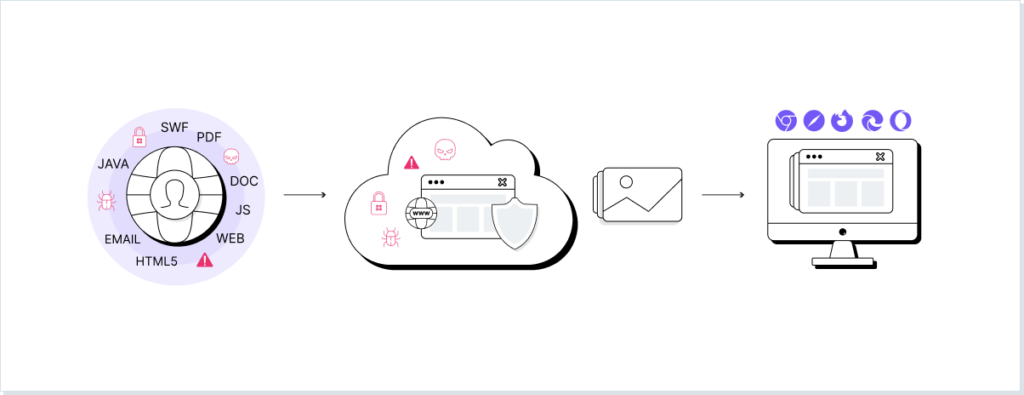

Prije deset godina, tehnike kao što je udaljena izolacija preglednika uvedeni su kao sljedeća generacija zaštite preglednika. Ono što udaljena izolacija preglednika čini je učitavanje i provjera koda stranice prije nego što stigne do preglednika. Nudeći više kontekstualne zaštite, ovaj pristup fizički izolira uređaj od tvrdo kodiranih prijetnji.

U nastavku ćemo pobliže pogledati prijetnje od kojih izolacija preglednika štiti i zašto je organizacije koriste. Pitamo nudi li odgovarajuću zaštitu u okruženju prijetnji koje se razvijaju i koje zahtijevaju besprijekornu sigurnost u cijeloj organizaciji i pregled modernijih i učinkovitijih sigurnosnih tehnologija za suočavanje s rizicima pregledavanja.

Od kojih prijetnji štiti izolacija preglednika?

Izolacija preglednika štiti od oportunističkih sigurnosnih događaja. Ispod je 6 glavnih ranjivosti s kojima se suočavaju nezaštićeni krajnji korisnici:

- Zlonamjerno oglašavanje. Ovaj napad usmjeren je na legitimne oglasne mreže. Pravim operaterima web-mjesta – i njihovom upravitelju oglasa treće strane – ovi oglasi izgledaju sasvim normalno. Međutim, kriminalci koji su upravljali ovim oglasima uključili su nekoliko redaka zlonamjernog koda. Kada nezaštićeni preglednik učita zaraženu stranicu – što može biti bilo koji oglas na bilo kojem mjestu – jedna se uputa učitava na vaš uređaj, povezujući ga s poslužiteljem za naredbu i kontrolu kriminalca. Odavde, C2 poslužitelj može brzo i tiho preuzeti bilo što u pozadini.

- Drive-by preuzimanja. Ova široka kategorija napada opisuje prikriveni postupak instalacije zlonamjernog softvera. Bilo da jednostavno učitavate web-stranicu s nezakrpanom ranjivošću preglednika ili instalirate izvorni softver sa zlonamjernim softverom u paketu s programom za učitavanje, brza preuzimanja iskorištavaju svaki mali propust.

- Preusmjeravanje napada. Kada e-poruka koja promiče velike popuste na robnu marku odskoči u nečiju pristiglu poštu, korisnik koji brine o sigurnosti lebdi iznad veze kako bi provjerio njezinu valjanost. Vidjevši da URL počinje adresom web-mjesta brenda, pretpostavljaju da je sve u redu. Međutim, URL-ovi za preusmjeravanje omogućuju da se napadačevo mjesto prokrijumčari na adresu koja se na prvi pogled čini legitimnom. Ova je tehnika pronađena u gotovo 7,000 phishing e-poruka maskiranih kao American Express i Snapchat u 3 mjeseca između svibnja i srpnja 2022.

- Click-jacking. Klasična ranjivost koja omogućuje korisniku da bude prevaren da klikne bilo koju nenamjernu vezu. Lažni gumbi 'preuzmi' i zatvori oglas' obiluju, varajući korisnike da generiraju lažni prihod od oglasa, pa čak i iniciraju preuzimanje zlonamjernog softvera.

- Napadi preglednika na putu. Smješten između poslužitelja stranice i vašeg preglednika, napadač na putu može ukrasti vaše kolačiće ili iskoristiti HTTP vezu za prikupljanje vjerodajnica za prijavu, pa čak i izmijeniti web sadržaj koji gledate.

- Skriptiranje na različitim mjestima: Ovo vidi kako napadač ubacuje kod u legitimnu web stranicu; korisni teret za koji se ispušta kada žrtva učita web stranicu. Slično stilu napada preusmjeravanjem, neke skripte između web-mjesta dodaju zlonamjerni kod na kraj pouzdanog URL-a. Kada žrtvin web preglednik to učita, napadač može ukrasti vjerodajnice za prijavu i više.

Kako funkcionira izolacija preglednika?

Tehnologija izolacije preglednika udaljava web stranice od vlastitog preglednika korisnika. To može poprimiti više različitih oblika (pogledajte vrste izolacije preglednika u nastavku), ali svi rade na istoj općoj premisi. Prvo, aktivnosti pregledavanja web korisnika odvijaju se u izoliranom okruženju. To može biti poslužitelj, kojeg kontrolira i održava dobavljač oblaka, ili sandbox unutar vlastitog računala krajnjeg korisnika. Od tamo se ponašanje pregledavanja prenosi natrag na korisnikov uređaj, kao i njegove tražene web stranice (ili njihove simulacije). Kada korisnik podnese obrazac, zatraži preuzimanje ili klikne na poveznicu, zahtjev se prvo šalje u ovaj izolirani spremnik, gdje se izvršava i procjenjuje na zlonamjerni softver.

Na primjer, korisnik je surfao web mjestom nevinog izgleda, s informacijama o nadolazećem industrijskom događaju. No njima nepoznato, kampanja zlonamjernog oglašavanja cilja upravo na ovu stranicu. Dok nezaštićeni korisnik riskira automatsko preuzimanje zlonamjernog softvera, izolirani spremnik štiti korisnika od bilo kakvog pokušaja slanja na neprepoznati naredbeni i kontrolni poslužitelj, potpuno onemogućujući napad. Ovaj poslužitelj ili sandbox radi na nepostojanoj osnovi, poništava se ili briše kad god korisnik zatvori sesiju ili kada preglednik istekne. To poništava rizik od skriptiranja između web-mjesta i drugih napada temeljenih na JavaScriptu, uklanjajući ih iz briga pojedinačnih zaposlenika i pomažući u zaštiti web preglednika od šire površine napada tvrtke.

Zašto organizacije koriste izolaciju preglednika?

Gartnerovo nedavno istraživanje pokazalo je to 82% ispitanika vodećih u industriji u cijeloj financijskoj, kadrovskoj i pravnoj industriji nastavit će podržavati rad na daljinu. S tradicionalnom perimetralnom sigurnošću koja je sada raspršena u stotinama različitih prostorija, spiralni troškovi povrede podataka dokazuju potrebu za boljom udaljenom zaštitom.

Tradicionalna opcija za zaštitu od zlonamjernog softvera temeljenog na webu uključuje alate kao što je sigurni web pristupnik (SWG). Ovo mrežno sigurnosno rješenje djeluje kao proxy između krajnjeg korisnika i stranice na koju se pokušava spojiti. Nažalost, SWG-ovi ne uspijevaju dinamički identificirati – i stoga zaštititi od – zlonamjernih stranica u stvarnom vremenu. Mnogi web proxyji i slični alati pate od sljepoće konteksta sesije pregledavanja, dok im nedostaju sitni detalji između pravih web odredišta i zlonamjernih instanci. Širok raspon korištenih pristupa doveo je do toga da rješenja web-preglednika počinju patiti od prenapuhanosti tehnoloških snopova. Nadalje, ovi složeni pristupi još uvijek mogu propustiti zero-day exploite, dok nepotrebno blokiraju korisnike na stranicama i time ruše produktivnost.

Izolacija web preglednika udaljava interne mreže od bilo kakve prijetnje. To olakšava i produktivnost zaposlenika – i njihovu sigurnost.

Vrste izolacije preglednika

Postoje tri široke kategorije tehnika izolacije preglednika.

#1. Udaljena izolacija preglednika

Udaljena izolacija preglednika oslanja se na to da se ponašanje krajnjeg korisnika u pregledavanju prenosi na izolirani poslužitelj u oblaku. Postoje tri različita oblika udaljene izolacije, a svaki šalje sadržaj na uređaj korisnika u različitim oblicima. Prva je metoda 'guranja piksela'. Ovime se vidi kako poslužitelj u oblaku učitava kod web-stranice, dok struji video ili sekvencijalne slike korisnikovih aktivnosti pregledavanja na uređaj krajnjeg korisnika.

DOM prepisivanje, s druge strane, vidi kako poslužitelj učitava web stranicu, a zatim je aktivno prepisuje kako bi uklonio zlonamjerni HTML ili JavaScript. Nakon što se sadržaj deklavira, šalje se uređaju krajnjeg korisnika kako bi ga preglednik drugi put učitao i prikazao.

Konačna metoda uključuje sličan proces, pri čemu se web stranica učitava na daljinu, ali se sadržaj ne prepisuje opsežno. Umjesto toga, korisnik dobiva prikaz web stranice u formatu vektorske grafike nakon što se izvrši sav kod.

U osnovi, udaljena izolacija preglednika gotovo uvijek unosi kašnjenje u proces pregledavanja.

#2. Izolacija lokalnog preglednika

Izolacija lokalnog preglednika funkcionira na sličan način kao izolacija udaljenog preglednika. Međutim, kako bi se smanjila latencija, udaljeni poslužitelj u oblaku zamjenjuje se poslužiteljem smještenim unutar unutarnje mreže organizacije.

Izolacija web-preglednika mora se gotovo uvijek odvijati unutar postojećih procedura vatrozida organizacije, umjesto izvan njih, kao što se događa putem procesa udaljene izolacije. Ova tehnika može dobro funkcionirati u organizacijama s najvećom privatnošću, iako se ne primjenjuje tako dobro na udaljenu radnu snagu zahvaljujući skupim hardverskim zahtjevima lokalnih poslužitelja. Nadalje, dok su korisnici sigurni znajući da njihovo pregledavanje neće izložiti pojedinačne uređaje, postoji rizik da interna mreža bude pogođena posebno gadnom prijetnjom s javnog interneta.

#3. Izolacija preglednika na strani klijenta

Izolacija preglednika na strani klijenta drastično se razlikuje od izolacije preglednika na daljinu. Radeći pod istim principom virtualizacije preglednika, ne oslanja se na vanjski poslužitelj, već radi na samom korisničkom uređaju. Aspekt izolacije dolazi od jedne od dvije tehnike: virtualizacije ili sandboxinga.

Virtualizacija opisuje proces dijeljenja jednog računala na više – zasebnih – virtualnih strojeva. Odmah ispod operativnog sustava računala nalazi se hipervizor koji se može koristiti za dijeljenje hardverskih resursa između glavnog uređaja i bilo kojeg gostujućeg sustava. Ono što se događa u jednom virtualnom stroju trebalo bi – teoretski – biti izolirano samo od toga. Korištenjem jednog virtualnog stroja za učitavanje web stranica, glavno računalo je zaštićeno od najčešćih prijetnji web preglednika.

Sandboxing ima nekoliko sličnosti s virtualizacijom, nudeći zatvoreno virtualno okruženje unutar kojeg se mogu pokretati aplikacije. Međutim, ne postoji stvaranje potpuno odvojenog sustava. Umjesto toga, sandbox je spremnik koji se može postaviti oko aplikacije koja radi na operativnom sustavu. Ključna prednost ovoga je da – svaki put kada se pješčanik zatvori – svi događaji ostaju nespremljeni i stoga odbačeni.

Sljedeća generacija sigurnosti preglednika počinje s LayerX

Izolacija preglednika ne radi na sveobuhvatnoj sigurnosti koju je nekoć obećavao. Značajan utjecaj rješenja na korisničko iskustvo rezultirao je sporadičnim korištenjem, pri čemu se organizacije pokušavaju osloniti na nejednaku zaštitu jer zaposlenici jednostavno biraju manje opterećujuće iskustvo preglednika.

Alternative također nisu puno bolje: Cloud Access Security Brokers (CASB) dugo su industrijsko rješenje za ranjivost preglednika. Međutim, pridržavanje pravila koje provode CASB-ovi primjenjuje se samo na odobrene aplikacije i duboko ovisi o API-ju svake aplikacije. Njihovi integracijski zahtjevi pomogli su u stvaranju složenog, skupog i manje učinkovitog oblika upravljanja sigurnošću.

LayerX je prvo rješenje koje daje prednost jednostavnosti. Uniformirano isporučuje sve snage udaljene izolacije preglednika, dopuštajući upravljanje korištenjem weba, krađu identiteta i zaštitu od zlonamjernog softvera u stvarnom vremenu, a pritom ne smeta vašim zaposlenicima. Izbacite infrastrukturne promjene velikih razmjera, LayerX-ovo rješenje radi kako bi se prilagodilo sigurnosnim potrebama vaše organizacije – a ne obrnuto.